1. 전자서명 인증 구조 및 주요 특징

1) 전자서명(Digital Signature)

- 작성자의 신원과 전자문서 변경 여부를 확인할 수 있도록 전자문서를 비대칭 암호화 방식을 이용하여 전자서명 생성키로 생성한 정보

- 개인의 고유성을 주장하고 인증받기 위해 전자적 문서에 서명하는 방법으로 무결성, 추적성 확보를 목적으로 함

- 전자서명 과정에서 총 5개의 암호화키가 사용된다. (송신자의 개인키, 공개키, 수신자의 개인키, 공개키, 비밀키(=대칭키))

- 전자서명의 특징

| 특징 | 상세 내용 |

| 서명자 인증 | 전자서명을 생성한 서명인을 검증 가능(서명자의 공개키) |

| 부인방지 | 서명인은 자신이 서명한 사실을 부인 불가 |

| 위조 불가 | 서명인의 개인키가 없으면 서명을 위조하는 것은 불가 |

| 변경 불가 | 이미 한 서명을 변경하는 것은 불가 |

| 재사용 불가 | 한 문서의 서명을 다른 문서의 서명으로 재사용 불가 |

- 전자서명 기법의 종류: RSA, ElGamel. Schnorr, DSS, KCDSA, ECC

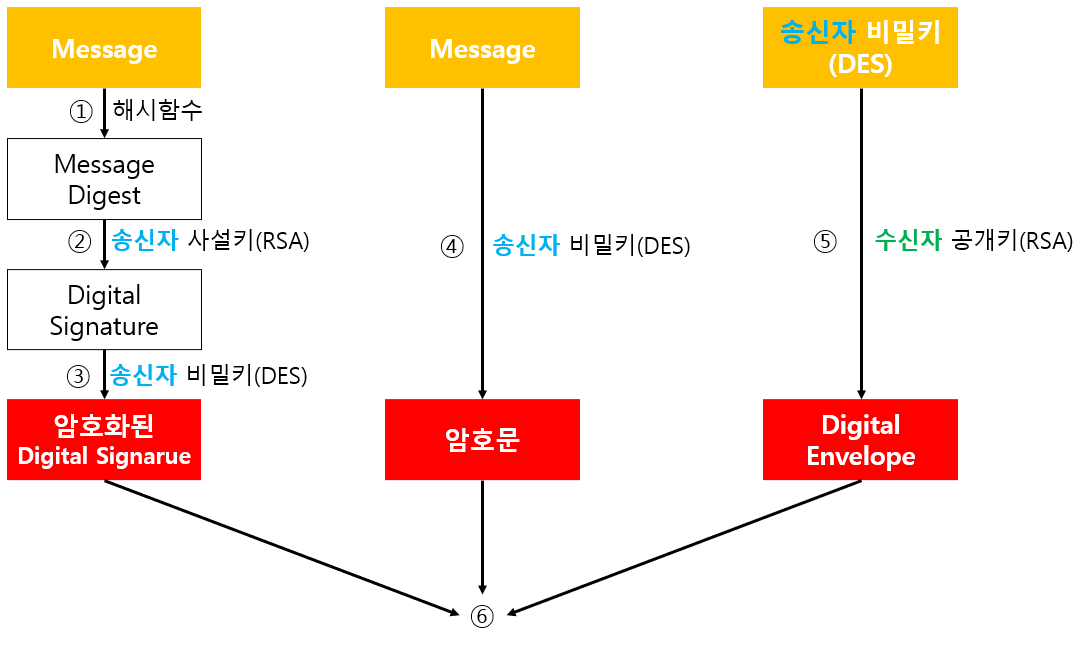

- 전자서명 과정

① 송신자는 메시지를 해시함수에 넣고 Message Digest 생성 (Digest: hash 함수를 통과된 이후의 Data)

② 송신자만 가지고 있는 송신자의 사설키(=개인키)로 전자서명 진행

③ 대칭키 기법인 비밀키(=대칭키)를 사용해서 전자서명을 암호화

④ 비밀키로 암호화하여 암호문 생성

⑤ 송신자의 비밀키를 수신자의 공개키로 암호화 (수신자는 송신자의 비밀키가 없어서 복호화 불가능하니까)

⑥ 전송

⑦ 수신자는 수신자의 사설키(=개인키)로 암호문을 복호화하고 송신자의 비밀키를 획득

⑧ 수신자는 송신자의 비밀키로 평문의 메시지를 획득

⑩ 암호화된 전자서명을 복호화하고 전자서명을 통해 송신자의 공개키 확인

⑨⑪⑫ 사용자 인증, 메시지 인증 과정

※ 개인키=사설키, 비대칭키 / 비밀키=대칭키

| 구분 | 키(Key) | 설명 |

| 송신자 | 개인키 | 전자서명 |

| 공개키 | 전자서명 확인 | |

| 수신자 | 개인키 | 복호화 |

| 공개키 | 암호화 |

2. PKI 구조

1) PKI(Public Key Infrastructure) 개요

- 은행, 증권, 카드, 보험에서 사용하는 공인인증의 구조로, 공인인증서를 통해 인증받는 구조

- 인증기관(CA)에 사용자 정보를 입력하고 공인인증서를 발급받음

Cf) 인증기관(CA), 등록기관(RA)

- 인증기관: 사용자 신원을 확인하고 인증서를 발급

- 등록기관: 많은 사용자의 신원확인을 대행 해주는 기관

- 등록기관이 신원확인을 하고, 인증기관이 공인인증서를 발급

2) PKI 구성

- PKI 세부 구성 내용

| 구성 요소 | 주요 기능 |

| 인증기관(CA) Certification Authority |

- 인증 정책 수립, 인증서 및 인증서 폐기 목록 관리(생성, 공개, 취소, 재발급) - 공개키 인증서를 자신의 개인키로 서명 - 공개키와 개인키 쌍의 소유자 신분 증명 - 다른 CA와 상호 인증 - CRL 등록 및 인증 절차 작성 |

| 등록기관(RA) Registration Authority |

- 사용자 신원 확인, 인증서 요구 승인, CA에 인증서 발급 요청 - 디지털 인증서 신청자의 식별과 인증을 책임 - PKI를 이용하는 Application과 CA 간 인터페이스 제공 - 대표적 RA : 은행, 증권사 |

| CRL (Certificate Revocation List) |

- 인증서 폐기 목록으로, 인증서의 지속적인 유효함을 점검하는 도구 - 폐지 사유 : 디지털 서명의 개인키 노출, 인증서가 필요 없을 경우, 개인키 분실, 효력 정지 등 |

| Directory | - 인증서, 암호키에 대한 저장, 관리, 검색 등의 기능, PKI 관련 정보 공개 - 디렉터리 표준 형식으로는 X.500과 이것을 간략화시킨 LDAP가 있음 |

| CPS (Certification Practice Statement) |

- PKI를 구현하기 위한 절차를 상세히 설명해놓은 문서로, CA의 운영을 통제하는 상세한 일련의 규정 - 인증 정책, 인증 절차, 비밀키 관리 절차 등 포함 - 모든 사용자에게 반드시 공개해야 함(홈페이지에 게시) |

| X.509 | - X.500 디렉터리 서비스에서 서로 간의 인증을 위해 개발된 것 - CA에서 발행하는 인증서를 기반으로 하며, 공개키 인증서 표준 포맷 - 사용자의 신원과 키 정보를 서로 결합한다는 것을 의미 |

3) PKI 세부 내용

- 인증기관은 인증에 대한 정책 승인 기관, 정책 인증기관, 인증기관으로 나누어짐

- 사용자들이 사용하는 X.509 인증서(공인인증서)를 발급함

- 인증기관을 대행해서 등록기관(RA)이 인증기관 하위에서 사용자 신원 확인의 역할을 수행

Cf) OCSP(Online Certificate Status Protocol)

- 은행에서 발급받은 인증서를 인증받기 위해 인증기관 간의 상호인증을 수행하는 실시간 프로토콜

Cf) Directory Service

- API(Application Program Interface)를 활용하여 데이터를 입력, 수정, 삭제, 조회할 수 있는 서비스

- X.500과 LDAP이 있음

- DAP(Directory Access Protocol)라는 프로토콜을 활용하여 작업을 수행

Cf) 공개키 인증서(X.509 인증서)

- 인증서 버전, 인증서 고유번호, 발급자의 성명, 발급자 정보, 유효기간, 주체 정보, 공개키, 주체키 등을 포함

# 참고

해당 글은 '이기적 정보보안기사 필기 1권 이론서'을 읽으며 필요한 부분만 정리한 내용입니다

'자격증 > 정보보안기사(필기)' 카테고리의 다른 글

| 정보보안기사(필기) - 정보보안 일반(암호학) (0) | 2021.08.17 |

|---|---|

| 정보보안기사(필기) - 정보보안 일반(접근 통제) (0) | 2021.08.15 |

| 정보보안기사(필기) - 정보보안 일반(보안 요소 기술) (0) | 2021.08.14 |

| 정보보안기사(필기) - 애플리케이션 보안(기타) (0) | 2021.08.02 |

| 정보보안기사(필기) - 애플리케이션 보안(전자상거래 보안) (0) | 2021.08.01 |