1. 접근 통제 기술

접근 통제는 정당한 사용자에게는 권한을 부여하고 그 외의 다른 사용자는 거부하는 것이다.

1) 2-Factor 인증

- 지식, 소유, 존재, 행동기반의 인증 중 2개를 같이 사용하는 인증 방법

- 같은 생체인증인 홍채와 지문을 같이 사용하는 것은 2-Factor 인증이 아님

2) MAC(Mandatory Access Control)

- 비밀 취급 인가 레이블 및 객체의 민감도 레이블에 따라 지정되는 방식으로, 강제적 접근 통제 방식

- 관리자에 의해 권한이 할당, 해제됨

- 데이터에 대한 접근을 시스템이 결정(정해진 Rule에 의해)

- 데이터 소유자가 아닌 오직 관리자만이 자원의 카테고리를 변경시킬 수 있음

- MAC의 종류

| 종류 | 설명 |

| Rule-based MAC | - 주체와 객체의 특성에 관계된 특정 규칙에 따른 접근 통제 방화벽 |

| Administratively-directed MAC | - 객체에 접근할 수 있는 시스템 관리자에 의한 통제 |

| CBP (Compartment-Based Policy) |

- 일련의 객체 집합을 다른 객체들과 분리 - 동일 수준의 접근 허가를 갖는 부서라도 다른 보안 등급을 가질 수 있음 |

| MLP (Multi-Level Policy) |

- Top Secret, Secret, Confidentiality와 같이 객체별 지정된 허용 등급을 할당하여 운영 - 미국 국방성 컴퓨터 보안 평가지표에 사용, BLP 수학적 모델로 표현 가능 |

3) DAC(Discretionary Access Control)

- 자율적 접근 통제 방식으로, 객체의 소유자가 권한을 부여함

- User-based, Identity: 사용자의 신분에 따라 임의로 접근을 제어하는 방식

- 접근 통제 목록(ACL, Access Control List) 사용 : Read, Write, Execute

- DAC의 종류

| 종류 | 설명 |

| Identity-based DAC | - 주체와 객체의 ID에 따른 접근 통제, 주로 유닉스에서 사용 |

| User-directed | - 객체 소유자가 접근 권한을 설정 및 변경할 수 있는 방식 |

4) Non-DAC

- 비임의적 접근 통제 방식으로, 주체의 역할에 따라 접근할 수 있는 객체를 지정하는 방식

- 기업 내 개인의 작은 이동 및 조직 특성에 밀접하게 적용하기 위한 통제 방식

- Role-based 또는 Task-based라고도 하며, 중ㅇㅇ 관리자에 의해 접근 규칙을 지정함

- Non-DAC의 종류

| 종류 | 설명 |

| Role-based Access Control (RBAC) | - 사용자의 역할에 의해 권한이 부여 (ex. PM, 개발자, 디자이너) |

| Lattice-based Non-DAC | - 역할에 할당된 민감도 레벨에 의해 결정 - 관련된 정보로만 접근 가능 |

| Task-based Non-Doc | - 조직 내 개인의 임무에 의한 접근 통제 ex. 핵 무기와 관련된 임무를 수행하고 있는 경우, 다른 관련 업무는 볼 수 없음 |

5) RBAC(Role Based Access Control)

- 권한들의 묶음으로 Role을 만들어서 사용자에게 Role 단위로 권한을 할당하고 관리

Cf) RBAC의 장점

- 관리 수월: 관리자에게 편리한 관리 능력을 제공

- 보안관리 단순화: 권한 지정을 논리적, 독립적으로 할당하거나 회수 가능

- 최소 권한: 최소한의 권리만 허용하여 권한 남용을 방지

- 직무분리: 시스템상에서 오용을 일으킬 정도의 충분한 특권이 사용된 사용자를 없게 함

2. 접근 통제 기법과 각 모델의 특징

접근 통제는 크게 Access Control List와 Capability List 방법이 존재한다.

1) Access Control List

- 주체와 객체간의 접근 권한을 테이블로 구성한 것

- 행: 주체, 열: 객체를 두고 행과 열의 교차점에는 주체가 객체에 대한 접근 권한을 기술

2) Capability List

- 주체별로 객체를 LinkedList로 연결하고 권한을 할당한 구조

- 사람(주체)별로 모든 파일 리스트가 존재하므로 권한을 알기 위한 탐색시간이 오래 걸리는 문제 존재

3) 접근 통제 모델

(1) Bell-Lapadula

기밀성 모델로서 높은 등급의 정보가 낮은 레벨로 유출되는 것을 통제하는 모델로, 시스템의 비밀성을 보호하기 위한 보안 정책이며 최초의 수학적 모델로서 보안 등급과 범주를 이용한 강제적 정책에 의한 접근 통제 모델이다.

- No Read-Up (NRU or ss-property) : 단순 보안 규칙

주체는 자신보다 높은 등급의 객체를 읽을 수 없음 (같거나 높아야됨)

- No Write-Down(NWD or *-property) : Confinement Property

주체는 자신보다 낮은 등급의 객체에 정보를 쓸 수 없음(낮거나 같아야 함)

- Strong*-property

더욱 강화한 모델로, 주체는 자신과 등급이 다른 객체에 대해 읽거나 쓸 수 없음

| Level | ss-property 읽기 권한(Read Access) |

*-property 쓰기 권한(Write Access) |

Strong*-property 읽기/쓰기(R/W Access) |

| 높은 등급 | 통제 (No Read Up) | 가능 (OK Write Up) | 통제 |

| 같은 등급 | 가능 | 가능 | 가능 |

| 낮은 등급 | 가능 (OK Read Down) | 통제 (No Write Down) | 통제 |

(2) Bida

Bell-Lapadula 모델의 단점인 무결성을 보장할 수 있는 모델로서, 주체에 의한 객체 접근의 항목으로 무결성을 다룬다.

- No Read Down (NRD or Simple Integrity Axiom)

- No Write Up (NWU or *Integrity Axiom)

| Level | 단순 무결성 규칙 (Simple Integrity property) 읽기 권한(Read Access) |

*-무결성 규칙 (Integrity *-property) 쓰기 권한(Write Access) |

| 높은 등급 | 가능 (OK Read Up) | 통제 |

| 같은 등급 | 가능 | 가능 |

| 낮은 등급 | 통제 | 가능 (OK Write Down) |

(3) Clark and Wilson (클락 윌슨 모델)

무결성 중심의 상업용으로 설계한 것으로 Application의 보안 요구사항을 다루며, 정보의 특성에 따라 비밀 노출 방지보다 자료의 변조 방지가 더 중요한 경우가 있음을 기초로 한다.

3. 보안 운영체제(Secure OS)

기존의 OS에서 발생 가능한 보안 취약성으로부터 시스템 자체를 보호하기 위해 기존 OS의 커널 등급에 부가적인 보안 기능을 강화시킨 OS다.

4. 키 분배 프로토콜

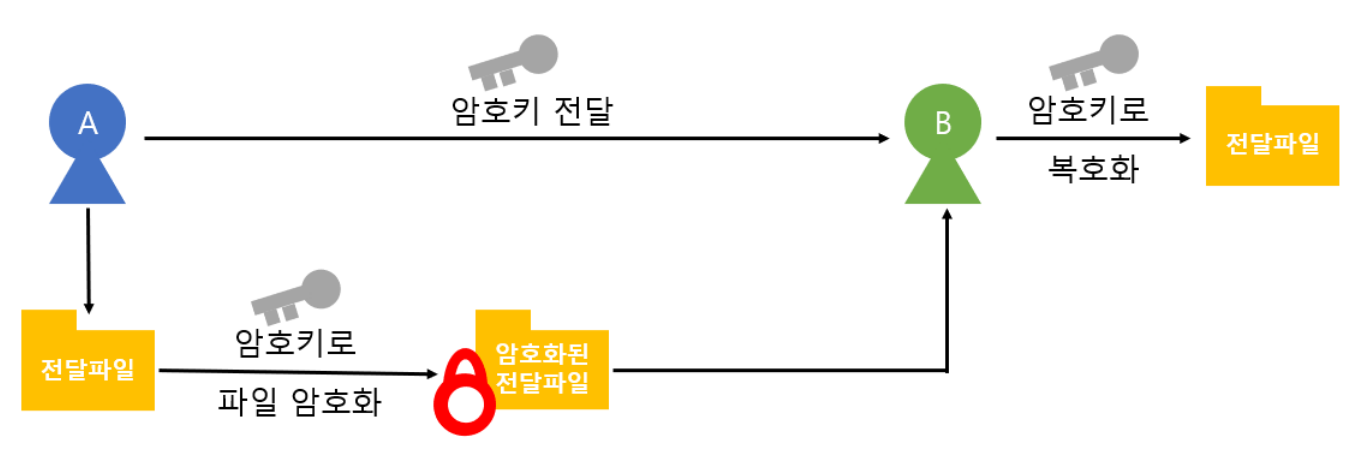

1) 대칭키 암호화(Symmetric Key)

- 암호화키와 복호화키가 동일한 암호화 기법으로, 암호문을 송/수신 하는 사용자는 사전에 암호화키를 교환해야 함

- 가장 큰 장점은 작은 비트의 암호화키를 사용하여 빠르게 암호화/복호화를 할 수 있다는 것

- Session Key, Shared Key, Secret Key, 대칭키, 관용키 라고도 함

- 기밀성을 제공하지만 무결성, 인증, 부인방지는 보장할 수 없으며, 암호화/복호화 속도가 빠름

- 같은 키를 사용하므로 안전한 키 전달 및 공유 방법이 필요하며, 대용량 Data 암호화에 적합

- 종류

| 구분 | 스트림 암호(Stream Cipher) | 블록 암호(Block Cipher) |

| 개념 | 하나의 Bit 또는 Byte 단위로 암호화 | 여러개의 Bit를 묶어 블록 단위로 암호화 |

| 방법 | 평문을 XOR로 1Bit 단위로 암호화 | 블록 단위로 치환/대칭을 반복하여 암호화 |

| 장점 | 실시간 암호, 복호화, 블록 암호화보다 빠름 | 대용량의 평문 암호화 |

| 종류 | RC4, SEAL, OTP | DES, 3DES, AES, IDEA, Blowish, SEED |

Cf) Session Key

- 송신자와 수신자가 연결하고 있는 동안만 사용하는 암호화 키

- 송신자와 수신자가 같은 암호화키를 가지고 있음

- 임시키라고도 하며, 연결이 종료되면 세션키는 사라짐

2) 공개키(비대칭키) 기반 키 분배 방식의 원리

- 공개키 암호화 기법은 공개키와 개인키 두 개의 암호화키를 사용해서 암호화/복호화를 함

- 송신자는 공개키를 수신 받은 후 공개키로 암호화하여 메시지를 전송

- 수신자는 자신만 가지고 있는 개인키로 복호화하여 메시지를 수신

- 대칭키 암호화 기법의 키 공유 문제를 해결한 방법이지만 암호화키의 길이가 길어 암호화/복호화의 성능이 떨어짐

- 공개키 암호화의 필요성

| 필요성 | 주요 내용 |

| 키 관리 문제 | 비밀키의 배분, 공유 문제, 수많은 키의 저장 및 관리 문제 |

| 인증 | 메시지의 주인을 인증할 필요 |

| 부인방지 | 메시지의 주인이 아니라고 부인하는 것을 방지 |

- 공개키 암호화의 종류: Diffie Hellman, RSA, DSA, ECC 등

# 참고

해당 글은 '이기적 정보보안기사 필기 1권 이론서'을 읽으며 필요한 부분만 정리한 내용입니다.

'자격증 > 정보보안기사(필기)' 카테고리의 다른 글

| 정보보안기사(필기) - 정보보안 일반(암호학) (0) | 2021.08.17 |

|---|---|

| 정보보안기사(필기) - 정보보안 일반(전자서명) (0) | 2021.08.15 |

| 정보보안기사(필기) - 정보보안 일반(보안 요소 기술) (0) | 2021.08.14 |

| 정보보안기사(필기) - 애플리케이션 보안(기타) (0) | 2021.08.02 |

| 정보보안기사(필기) - 애플리케이션 보안(전자상거래 보안) (0) | 2021.08.01 |