Cisco ASA 방화벽의 NAT 설정은 version 8.3 이전/이후로 command가 다르기 때문에 적용 전, 사용하고 있는 방화벽의 version 확인이 필수적으로 선행되어야 한다. (버전 확인을 위한 명령어는 'show version' 이다.)

NAT에 대한 기본 개념은 아래 포스팅 참고

2020/09/27 - [기초지식/네트워크] - NAT

NAT

사설 IP와 공인 IP 실제 NAT가 사용되는 대다수의 경우는 사설 IP <> 공인 IP 변환이기 때문에 사설 IP와 공인 IP에 대한 개념이 필요하며, 사설 IP의 대역은 필수적으로 암기하는것이 업무(그 외 다수)

teacheryoon.tistory.com

ver8.3 미만

1. Static NAT

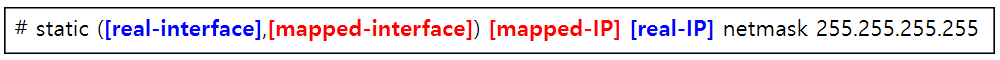

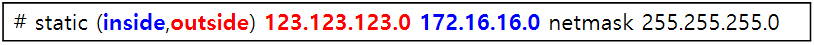

static NAT 설정을 위한 command 포맷은 아래와 같다.

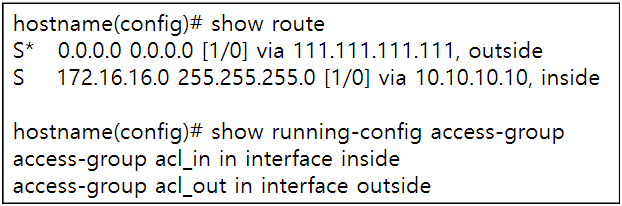

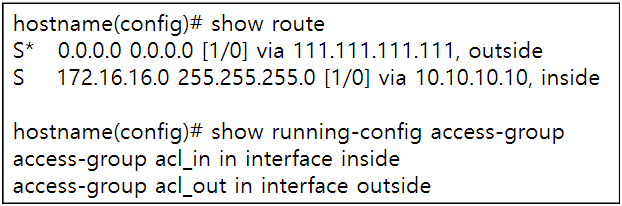

장비에 설정된 routing이 아래와 같을 때, inside에 있는 host 172.16.16.22를 123.123.123.22로 static NAT 설정하는 명령어를 예로 들면 아래와 같다.

위에서 설명한 NAT command에서 [real-interface]는 inside, [mapped-interface]는 outside가 되며, [mapped-IP]는 123.123.123.22, [real-IP]는 172.16.16.22가 된다.

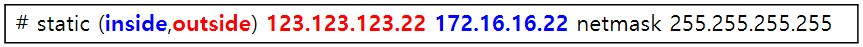

따라서, 172.16.16.22 <> 123.123.123.22의 1:1 NAT 설정을 위한 명령어는 아래와 같다.

2. Dynamic NAT

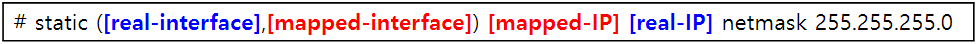

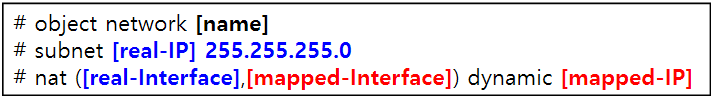

dynamic NAT 설정을 위한 command 포맷은 아래와 같다.

172.16.16.0/24의 모든 host를 123.123.123.0/24로 N:N NAT 설정을 위한 명령어는 아래와 같다.

ver8.3 이상

1. Static NAT

static NAT 설정을 위한 command 포맷은 아래와 같다.

동일하게 장비에 설정된 routing이 아래와 같을 때, inside에 있는 host 172.16.16.22를 123.123.123.22로 static NAT 설정하는 명령어를 예로 들면 아래와 같다.

172.16.16.22 <> 123.123.123.22의 1:1 NAT 설정을 위한 명령어는 아래와 같다.

2. Dynamic NAT

2.1) N:N dynamic NAT 설정을 위한 command 포맷은 아래와 같다.

먼저 공인 IP(mapped-IP) 대역을 설정하여 object 생성하는 과정이 선행되며, 아래에서는 'global-name' 이라는 이름의 object를 생성했다. (해당 작업 시 range를 사용하여야 하며, subnet 사용 시 NAT 설정이 불가능하게된다.)

그 후 사설 IP(real-IP) 대역에 대해 위에서 생성한 object를 mapping 시키면 된다.

172.16.16.0/24의 모든 host를 123.123.123.0/24로 N:N NAT 설정을 위한 명령어는 아래와 같다.

2.2) N:1 dynamic NAT 설정을 위한 command 포맷은 아래와 같다.

172.16.16.0/24를 123.123.123.22로 N:1 NAT 설정하기 위한 명령어는 아래와 같다.

위 과정을 통해 설정된 NAT를 확인하려면 'show nat' 명령어를 입력하면 된다.

'보안장비 > FW_ASA' 카테고리의 다른 글

| Cisco ASA_IPSec VPN 구성하기 (0) | 2020.10.18 |

|---|---|

| Cisco ASA - packet flow, 정책 설정 (0) | 2020.10.01 |